«Лаборатория Касперского» выводит на рынок собственную защищенную

ОС для индустриальных систем. Заменой операционок широкого

применения она не является. Базовый принцип ее работы с различным

оборудованием — «запрещено все, что не разрешено».

Защищенная ОС для индустриальных систем

«Лаборатория Касперского» завершила разработку безопасной

операционной системы KasperskyOS. Она предназначена

для использования в критически важных инфраструктурах

и устройствах и будет поставляться в качестве

предустановленного ПО на различных типах оборудования,

применяемого в индустриальных и корпоративных сетях.

Разработчики отмечают, что KasperskyOS не является заменой

уже существующих ОС широкого применения, используемых

на пользовательских компьютерах или серверах.

У нее другие задачи и другой принцип работы. Так, если

во всех ОС легитимность и безопасность приложений

определяется на основе их цифровой подписи, то в данной системе верификация программ осуществляется путем

проверки и утверждения их поведения.

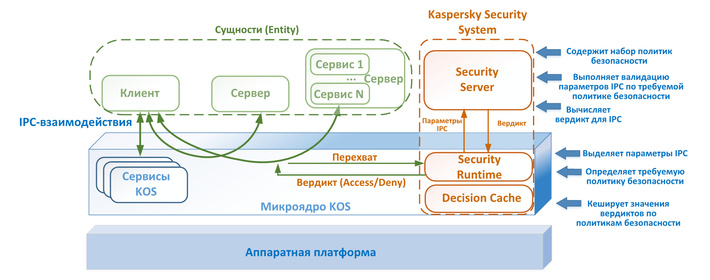

Любые коммуникации между программными модулями KasperskyOS

гарантированно проходят через системное микроядро, которое

содержит средства вычисления вердиктов безопасности

в соответствии с заданной политикой безопасности,

разрешающими или запрещающими каждое конкретное действие

со стороны приложения.

ОС была разработана «с нуля». Основной принцип ее работы сводится

к правилу «запрещено все, что не разрешено». Ее создатели считают, что это помогает исключить возможность

эксплуатирования как уже известных уязвимостей, так и тех,

что будут обнаружены в будущем. «При этом система крайне

гибкая, и все политики безопасности, в том числе

запреты на выполнение определенных процессов

и действий, настраиваются в соответствии

с потребностями организации», — заверяют в компании.

Первый опыт применения

Первым использованием ОС стало ее внедрение в новый

маршрутизирующий коммутатор, разработанный компанией Kraftway,

который уже доступен на рынке. В «Лаборатории

Касперского» утверждают, что это первый полностью доверенный

телекоммуникационный комплекс, обеспечивающий полную

конфиденциальность трафика.

ОС в нем интегрирована в модуль управления. Таким

образом, система контролирует легитимность всех запросов, которые

администраторы отправляют на устройство. И если

какое-либо действие запрещено в соответствии

с настройками безопасности, операционная система

не допустит его выполнение.

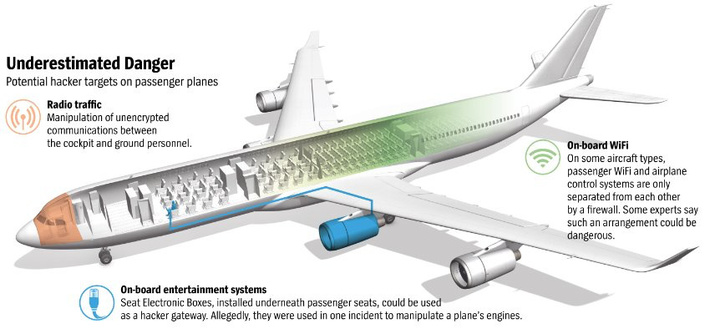

На нынешней стадии развития проект KasperskyOS — это портфельное

OEM-решение. В некоторых случаях достаточно интегрировать KSS с уже существующей ОС. Именно так у «Лаборатории Касперского»

возникло стратегическое партнерство с компанией SYSGO —

разработчиком гипервизора на базе микроядерной ОС реального

времени PikeOS, которая применяется во встраиваемых

решениях, в частности для управления модульной системой авионики

гражданских лайнеров Airbus A350 и военных Airbus

A400M. Интеграция Security Runtime KSS с микроядром PikeOS

обеспечивает реализацию возможностей доверенной вычислительной

базы, аналогичной KasperskyOS, при минимальных затратах на модификацию прикладных программ.

Опыт сотрудничества с SYSGO показал, что система безопасности KSS

может успешно применяться в качестве отдельного встраиваемого

OEM-решения. Ее несложно интегрировать в существующие

информационные инфраструктуры, которые нуждаются в повышенной

безопасности.

Перспективы дальнейшего использования

«Маршрутизатор— это лишь начало нашего сотрудничества

с „Лабораторией Касперского" в этом направлении,

и я надеюсь, что в дальнейшем нас ждут новые проекты, а наших клиентов — новые уникальные решения», —

говорит Максим Шумилов, заместитель

директора департамента развития бизнеса Kraftway.

В самой «Лаборатории Касперского» утверждают, что

в настоящее время компания рассматривает возможность

использования KasperskyOS в промышленных системах,

в частности в АСУ ТП, телекоммуникационном

оборудовании, медицинских аппаратах, автомобилях и прочих

гаджетах из мира интернета вещей — например,

в видеокамерах, которые не просто осуществляют запись,

но также отвечают за распознавание объектов и лиц,

хранение и классификацию информации. «Однако в будущем

диапазон использования безопасной ОС, разумеется, может быть

расширен», — рассуждают разработчики.

Обоснование разработки

«Целевые атаки на корпоративные и индустриальные

сети нередко осуществляются через уязвимости в базовом

программном обеспечении, но в то же время именно оно

на сегодняшний день защищено недостаточно надежно», —

рассказывает Андрей Духвалов, руководитель

управления перспективных технологий «Лаборатории Касперского».

«В связи с этим важно интегрировать средства

кибербезопасности непосредственно в операционную

систему, — говорит он. — Наш опыт показал, что

модернизация распространенных ОС с целью повысить уровень

их защищенности не поможет добиться необходимых

результатов, поскольку они имеют архитектурные недочеты. Именно

поэтому мы создали принципиально новую операционную систему,

в которой безопасность является главным приоритетом».

17 июня 2010 года был обнаружен вирус Stuxnet перехватывающий

управление промышленным оборудованием обогащения урана иранской

ядерной программы.

В статье использованы материалы журнала Хакер.

Статус:

Группа: Посетители

публикаций 0

комментария 4082

Рейтинг поста:

С другой стороны, не менее авторитетны инженеры клиентских и серверных ОС и ни один из них не работает над тем, как сделать свою систему уязвимее. Исходя из того, что настройка безопасности, через весьма дружественный интерфейс настольных и серверных систем, напрямую или при помощи сторонних приложений, достаточно трудоемкий процесс и довольно неочевидный. Принцип "запрещено всё, что не разрешено" хорош в глухой обороне. Он также влечет весьма немалые затраты на услуги весьма квалифицированных специалистов, методы работы которых (успешные и качественные) могут остаться за пределами понимания собственников и руководства предприятия.

В итоге, доверие от производителя систем плавно трансформируется в доверие к производителю микросистем, что, по сути, может быть и несущественным вкладом в усиление безопасности.

Нормальным ходом событий может считаться ситуация, когда руководство предприятия с трудом может сформулировать правила безопасности и ни насколько не представлять, во что им, прямо и косвенно, обойдется реализация этих правил. Нормой также является, что защита от гипотетических хакеров означает зависимость от совсем негипотетичных админов. Если для обеспечения безопасности, организации или отдельному человеку, потребовалась посторонняя помощь, то можно быть уверенным, что речь пойдет о делегировании доверия. Охраняемое лицо может чувствовать себя в полной безопасности от всех, кроме тех, кто его охраняет ;)) И никакие микроархитектуры не предлагают выхода из этого парадокса.

Я всегда был за ограничение своей свободы на рабочем месте - чем больше мне запретят, тем меньше с меня смогут потребовать. ;)