В популярном плагине для системы управления контентом сайта WordPress обнаружена критическая уязвимость, которая активно эксплуатируется в настоящее время. Частная калифорнийская компания Sucuri сообщает, что с начала месяца число таких взломов превысило пятьдесят тысяч.

Уязвимость в новостном плагине MailPoet позволяет загружать на взломанный сайт вредоносный код и перехватывать управление. Ошибка была обнаружена ещё месяц назад и устранена в версии плагина 2.6.7, вышедшей первого июля. Однако в сети до сих пор остаётся большое число сайтов, на которых WordPress рабтает с непропатченным плагином. Только из официального репозитория уязвимая версия была скачена около двух миллионов раз.

Исследование проблемы заняло у экспертов Sucuri трое суток. После длительного мониторинга с использованием имитаторов уязвимых сайтов они выяснили, что атака в большинстве случаев выполняется автоматически, а её темпы растут.

Обычно взлом происходит при участии ботнетов и начинается с команды загрузки злонамеренно модифицированной темы (editTemplate). После этого бэкдор внедряется в /themes/mailp/, инфицирует /mailp/index.php и начинает заражать другие файлы. Основная задача атакующей стороны – получить контроль над сайтом, для выполнения таких действий, как дефейс, рассылка спама и распространение троянских программ.

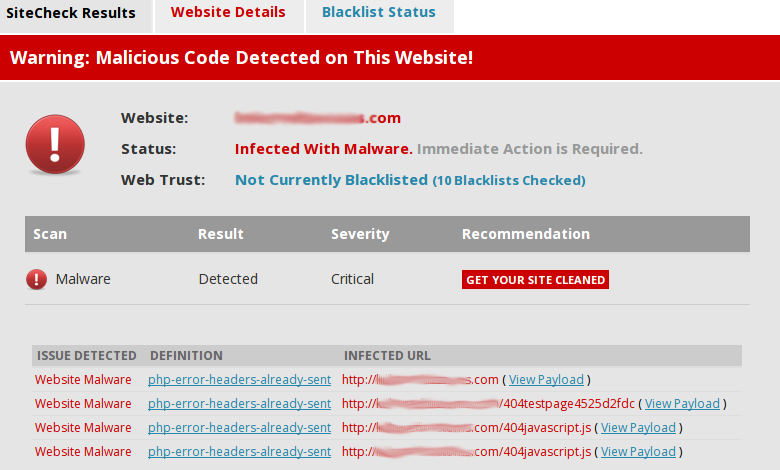

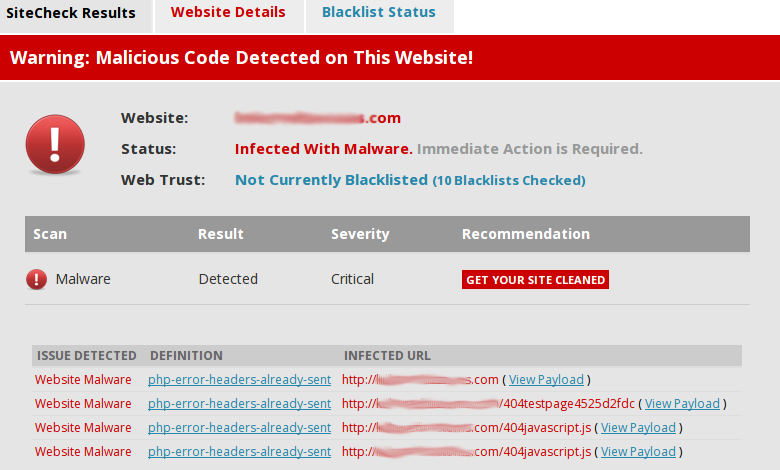

Результаты проверки заражённого сайта бесплатным сканером Sucuri (изображение: sucuri.net).

«Последствия инфицирования крайне неприятны, – пишут исследователи в своём блоге. – Он создаёт учётную запись с правами администратора и именем 1001001, а затем внедряет свой код во все файлы PHP. Самая большая проблема с инжектированием бэкдора проявляется в том, что она часто приводит к повреждению контента. Без свежей резервной копии это делает процедуру восстановления сайта крайне сложной».

Бэкдор поражает не только файлы самого ядра WordPress, но также все используемые темы и установленные плагины. В начале эпидемии из-за ошибок в процедуре внедрения вредоносного кода вместо привычных веб-страниц отображались ошибки интерпретации PHP, обычно связанные с файлом wp-config.php. Недавно появилась исправленная версия бэкдора, не приводящая к повреждению веб-страниц и затрудняющая своё обнаружение.

Для защиты сайтов от данной атаки администраторы должны, как минимум, обновить плагин MailPoet до последней версии (сейчас это 2.6.9). Исправления в предыдущей версии 2.6.8 оказались неполными. Более того, даже полный отказ от этого плагина не гарантирует сайту иммунитета.

В интервью изданию PCWorld технический директор компании Sucuri Даниэль Сид Daniel (Cid) отмечает, что проблема актуальна и для сайтов, на которых уязвимый плагин не используется вовсе.

«Большинство сайтов размещаются на виртуальном хостинге крупных компаний, – поясняет Сид. – У серьёзных провайдеров, таких как GoDaddy и Bluehost, из одной учётной записи нет доступа к другим. Однако в целом ошибки в конфигурации прав доступа на сервере встречаются не так уж редко. В таких случаях возможно перекрёстное заражение бэкдором, и инфекция распространится на все сайты этого сервера».

Другой популярной методикой взлома сайтов на движке WordPress стали обычные атаки по типу перебора. В Sucuri зафиксировали резкое возрастание числа таких попыток, автоматизированных с использованием ботнетов. Последние версии используют протокол вызова удалённых процедур по стандарту XML (XML-RPC). Для проверки каждого пароля из словаря используются функции, требующие ввода учётных данных (например, wp.getComments).

PS: Редакция «Компьютерры» поздравляет всех системных администраторов с профессиональным праздником! Желаем вам коротких пингов, регулярных апдейтов, стабильно читаемых и всегда актуальных бэкапов!

Источник: computerra.ru.

Рейтинг публикации:

|