Разработанное хакерами из группировки WhiteHat вредоносное ПО iBanking для Android является настолько полнофункциональным, что его исследователи вынуждены были признать, что оно по праву стало одним из самых дорогих мэлвер-комплексов, доступных на чёрном рынке.

Его функционал включает в себя возможность перенаправления входящих голосовых вызовов, тайный перехват звуков микрофона, трек геолокации, доступ к файловой системе, а также удалённое распространение мобильных ботнетов, которые используют протоколы HTTP и SMS для общения, в зависимости от текущего состояния сети заражённого телефона.

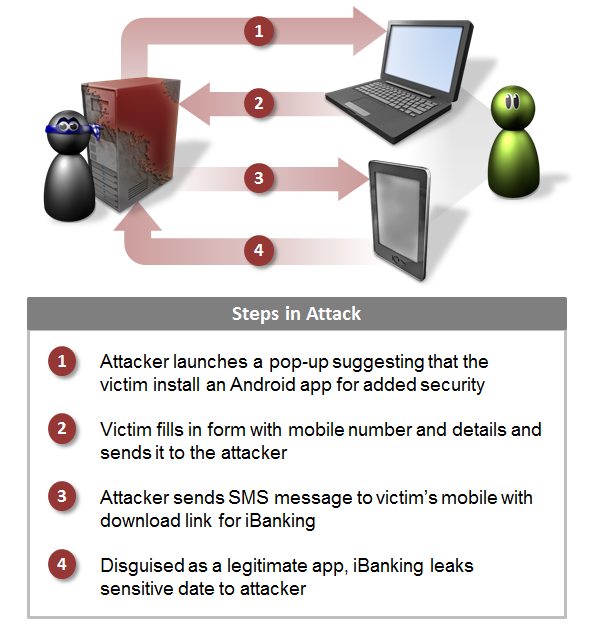

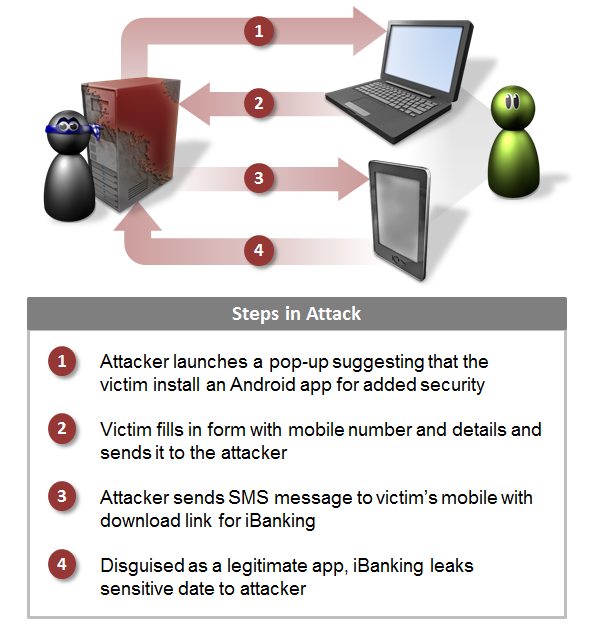

Злоумышленники используют тактику социальных сетей, чтобы побудить своих жертв к загрузке и установке iBanking на их Android — устройства. Потерпевший к этому моменту, как правило, уже заражён финансовым трояном на своём ПК, который генерирует всплывающее сообщение при посещении сайтов банковской или социальной сети с просьбой установить мобильное приложение в качестве дополнительной меры безопасности.

Из-за высокой цены исходного ПО в 5000 долларов на чёрных рынках не замедлили появиться подделки. Но хакеры WhiteHat надёжно защитили свою разработку, используя шифрование AES, чтобы скрыть содержимое XML файлов, превращая его при расшифровке в огромный файл с информационным мусором.

Даниэль Коэн, аналитик компании RSA FraudAction Group, написал в своём блоге: «Вредоносная программа iBanking показывает, что разработчики мобильного вредоносного ПО осознают необходимость защиты своих ботов против анализа, что указывает на возможное новое направление в этой сфере».

Тем не менее, нашёлся специалист, который добрался до исходного кода iBanking.

iBanking продаётся группой, известной как GFF. Любопытно, что высокая цена на iBanking сохранилась даже в первые месяцы после утечки исходного кода. Утечка была проведена кем-то, кто утверждал, что он обнаружил, что смартфон его друга был заражен iBanking. Он в конечном итоге разыскал команду и канал управления распространением.

Хакер, в конце концов, выпустил исходный код на подпольных форумах, что наводит на мысль, что код был получен путём взлома в одной из систем, используемых операторами iBanking.

Источник: gearmix.ru.

Рейтинг публикации:

|