Специалист по безопасности под псевдонимом MG продемонстрировал BBC уязвимость лэптопов при зарядке через порт USB-C. Для реализации эксплойта требуется внести аппаратные изменения в зарядное устройство. Проблема кроссплатформенная и затрагивает все устройства с таким разъёмом питания.

Заражение через USB-C

Чтобы получить доступ к лэптопу, злоумышленнику потребуется добавить в зарядное устройство дополнительный компонент. Основная функция при этом не страдает, а пользователь видит значок зарядки. Уязвимость позволяет выводить на экран фальшивую форму авторизации. Таким образом, хакер получает доступ к логину и паролю. MG записал видео с демонстрацией процесса взлома:

Подробности обнаруженной уязвимости не раскрываются, так как информация может быть использована в преступных целях. MG предложил разработчикам, заинтересованным в работе над устранением этой проблемы безопасности, встретиться с ним на конвенте DEF CON.

Сам специалист предположил, что придётся ввести некую форму авторизации зарядных устройств перед предоставлением им доступа. Пока же он посоветовал не пользоваться зарядкой USB-C, полученной из ненадёжного источника.

Некоторые компании уже предпринимают шаги для обеспечения дополнительной безопасности устройств через внешний порт. Так, компания Apple реализовала в iOS 12 функцию USB Restricted Mode, благодаря которой Lightning-порт iPhone перестанет передавать данные спустя час после блокировки телефона. Это делает невозможной работу таких специализированных устройств-взломщиков, как GrayKey и Cellebrite.

Исследование: хакеры все чаще сдают трояны в аренду

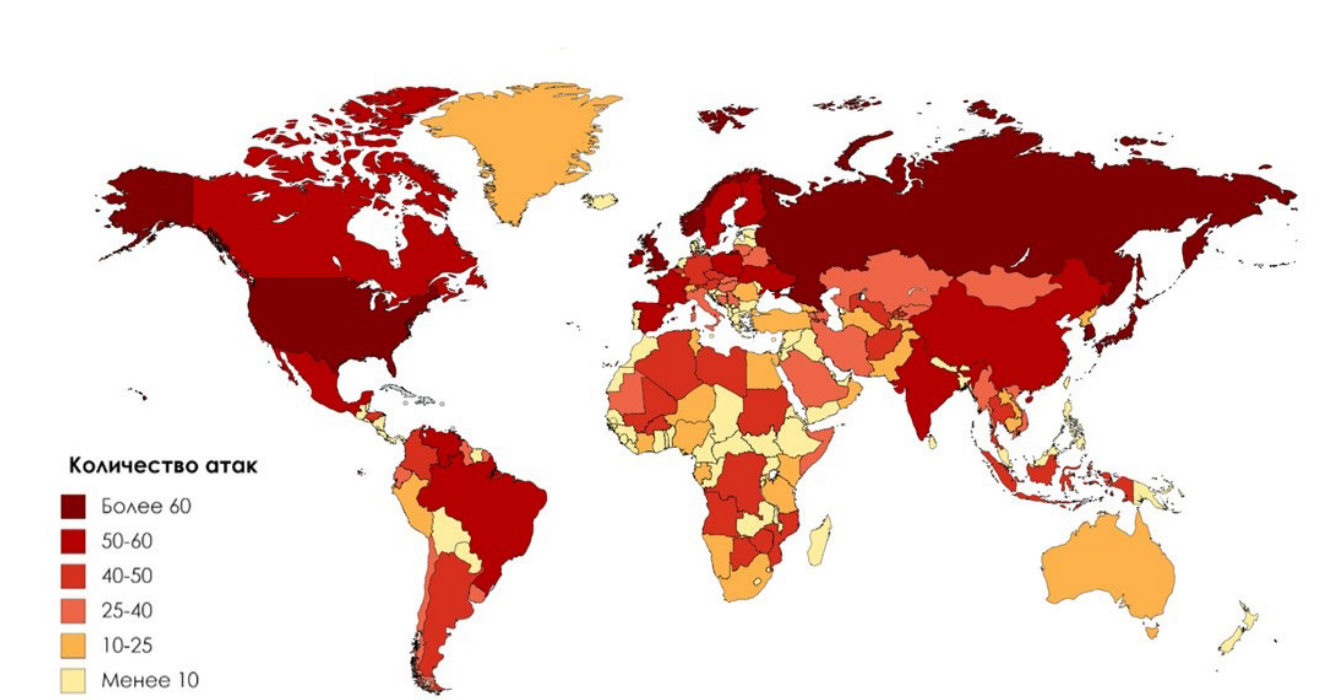

География кибератак во II квартале 2017 года

Эксперты Positive Technologies отмечают, что продолжают набирать популярность сервисы «вымогатели как услуга» по сдаче троянов в аренду. США и Россия по-прежнему наиболее частые жертвы кибератак.По статистике Positive Technologies, 67% атак были совершены с целью получения прямой финансовой выгоды. При этом больше половины атак носили массовый характер и использовали преимущественно вредоносное программное обеспечение.

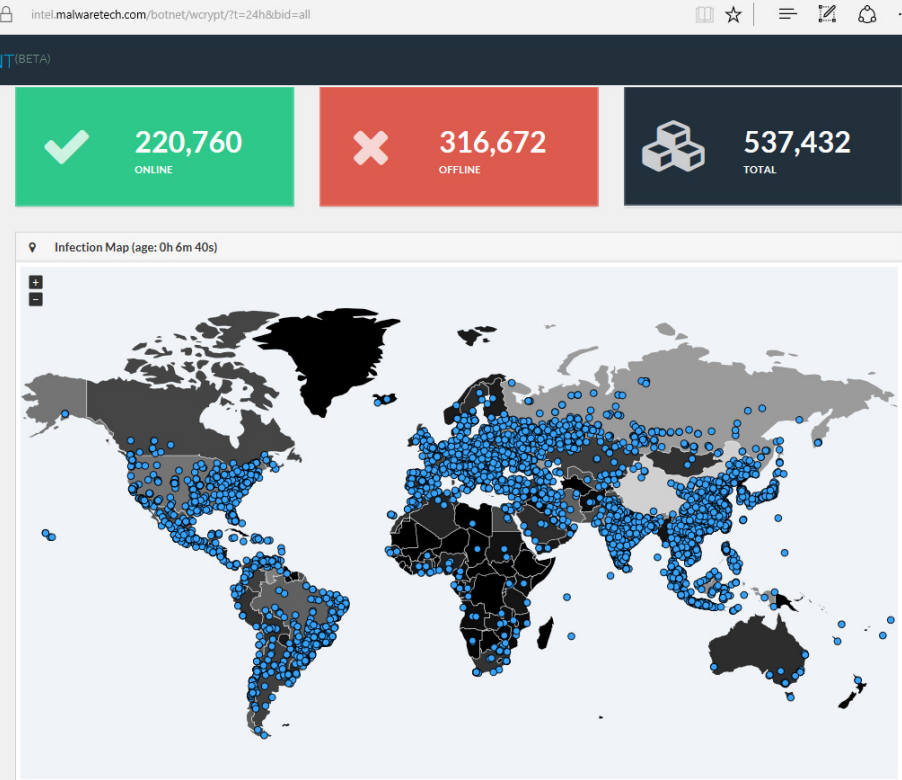

Эпидемия вируса-вымогателя WannaCry (WanaCypt0r, WCry) показала, что стать жертвой атаки можно даже если не открывать подозрительные письма и не кликать по ссылкам в них. По данным Intel, общее количество зараженных компьютеров превысило 530 тысяч. На биткойн-кошельки разработчиков WannaCry от жертв поступило более 50 BTC (128 000 долл. США), при этом общий ущерб компаний составил более миллиарда долларов.

Карта распространения WannaCry

Другая масштабная вредоносная кампания в конце июня была вызвана шифровальщиком NotPetya (также известным под именами ExPetr, PetrWrap, Petya, Petya.A и др.). Отличительной чертой этой эпидемии было то, что целью преступников не была финансовая выгода, они не стремились рассылать ключ восстановления в обмен на выплаты. ВПО распространялось для вывода из строя информационных систем, уничтожения файлов и саботажа. Более 40 жертв заплатили выкуп на общую сумму, эквивалентную 10 000 долл. США.

Тренд «вымогатели как услуга» (ransomware as a service), о котором аналитики Positive Technologies рассказывали в прошлом отчете, набирает обороты. Появляются новые сервисы по сдаче троянов в аренду: например, дистрибьютор Petya или Mischa получает от 25% до 85% от суммы платежей жертв, а другой троян-шифровальщик Karmen продается на черном рынке за 175 долларов.

Пока одни злоумышленники предпочитают криптовалюту для получения незаконных доходов (жертвам троянов-шифровальщиков предлагается перечислять деньги на биткойн-кошельки), другие атакуют криптовалютные биржи и счета их клиентов. Например, получив доступ к персональным данным 31 800 пользователей южнокорейской биржи Bithumb, злоумышленники затем смогли получить доступ и к их счетам. Потери от этой атаки оценили в 1 миллиард вон (890 000 долл. США). В ходе другой атаки, на Tapizon, злоумышленники получили доступ к четырем кошелькам и в общей сложности похитили около 3816 биткойнов (5,3 млн долл. США).

Аналитики отмечают появление новых нестандартных цепочек проникновения в целевую систему. Например, группировка Cobalt использовала произвольные уязвимые сайты в качестве хостинга для вредоносного ПО. Члены группировки APT10 в ходе целевых атак сначала получали доступ в корпоративные сети провайдеров облачных сервисов, а затем по доверенным каналам проникали в сеть организаций-жертв.

Пока все обсуждают масштабные атаки вирусов-вымогателей, злоумышленники не сидят сложа руки, работают над новым вредоносным софтом и планируют будущие атаки. К примеру, исследователи обнаруживают новые ботнеты из IoT-устройств, однако известий о новых инцидентах, связанных с высоконагруженными атаками, пока поступает немного. Нельзя исключать возможность, что злоумышленники копят ресурсы, чтобы в дальнейшем реализовать масштабные атаки.

Вирусы заселяют клавиатуры

К тому, что на наши компьютеры время от времени посягают вирусы, все уже привыкли. Появление особых вирусов для смартфонов было ожидаемо и, в общем, не вызвало особого удивления. Однако вирус, специализирующийся на компьютерных клавиатурах, шокировал даже экспертов по цифровой безопасности.

Информацию о том, что клавиатуры компьютеров платформы Mac могут быть инфицированы вирусами, сообщил на очередной конференции Black Hat security докладчик, скрывшийся под ником KChen. По его данным, вирус вполне может поразить служебные программы для клавиатуры, сделав доступным для хакеров всю информацию, на этой клавиатуре набранную.

KChen подчеркнул, что против этого типа вирусов бессильны даже такие проверенные временем способы борьбы, как полное форматирование жесткого диска. Действительно, вирус, базирующийся в памяти клавиатуры, никак не затронут манипуляциями внутри системного блока. Докладчик также продемонстрировал, каким способом можно изменить связанные с клавиатурой программы, чтобы получить доступ ко всей вводимой информации.

Как отмечает Ars technica, причина уязвимости Mac-клавиатур кроется в том, что они оснащены собственной оперативной памятью в объеме 256 байт, а также несут до восьми килобайт флэш-памяти.

Существующие программы для клавиатуры используют эти объемы не полностью, поэтому в свободных ячейках может сохраняться вредоносный код. Вирусная программа, написанная докладчиком, была в состоянии сохранить информацию о тысяче последовательных нажатий клавиш, что вполне позволяет, например, перехватывать пароли.

Более того, при желании вирусы этого класса смогут произвольно отключать некоторые кнопки на клавиатуре или даже полностью выводить ее из строя, причем перезагрузка компьютера ситуацию не спасет.

Источники:

https://tproger.ru/news/usb-c-...

https://habr.com/company/pt/bl...

https://dni.ru/tech/2009/8/7/1...