Поговорим подробнее о нанесённом ущербе тем или иным странам и защищённости/незащищённости современных сетей от такого и иного рода кибератак.

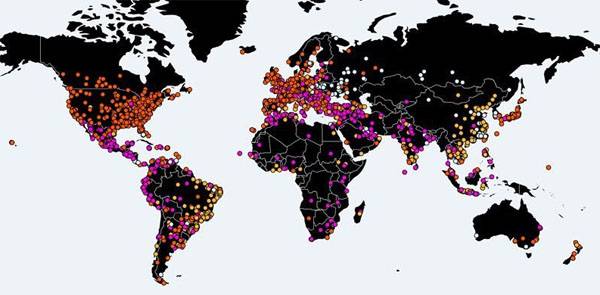

Итак, вирус WannaCry начал массированные удары 12 мая. Активность распространения - в геометрической прогрессии. Под ударом оказались страны Европейского союза, США, Канада, Российская Федерация, Китай, Япония, Южная Корея, Австралия, Индия, Саудовская Аравия, Турция, Иран, Израиль, ряд стран Латинской Америки. Добрался WannaCry даже до Исландии и Монголии.

По последним данным, вирусная атака либо полностью обошла стороной, либо едва затронула такие страны как Туркмения, Казахстан, Афганистан, Таджикистан, Папуа - Новая Гвинея, КНДР и ряд африканских государств - таких как Сомали, Чад, Мали, Ботсвана и др. За редким исключением в списке – страны, в которых крайне слабо развит Интернет, плюс - малое число компьютеров и систем на базе операционных систем от американской компании Microsoft. В общем, вирус пробирался туда, где есть, чем поживиться. Отдельные страны из такого списка всё же проигнорировал.

Атакам подверглись: система здравоохранения Британии (вирус поразил компьютеры почти полусотни британских больниц, и те лишились возможности осуществлять электронную регистрацию пациентов и оказание удалённой консультационной помощи), крупнейший железнодорожный оператор Германии Deutsche Bahn, испанская коммуникационная компания Telefonica, американские банки и сотовые операторы, турецкие компании туристического сектора и многие др.

Нужно напомнить, что майская версия вируса-шифровальщика – модификация вируса, который уже успел наделать немало грязных дел в Интернете ещё зимой. Справедливости ради, тогда активность шифровальщика-вымогателя была на порядок ниже. Но, как известно, всё течёт, всё меняется, поменялся и вирус, «расширившись» настолько, что считанное число стран не оказались под его ударом.

Кстати, сразу же после попадания вируса в сеть экс-сотрудник американских спецслужб Эдвард Сноуден заявил о том, что вирус-шифровальщик в своё время вышел из лаборатории Агентства нацбезопасности США. Другими словами, породили деструктивную компьютерную программу, получающую доступ к персональным компьютерам и мобильным устройствам, именно в недрах специальных служб Соединённых Штатов.

Первыми соображениями о том, кто запустил WannaCry в сеть, отметились представители американских и британских политических элит. И соображения эти в свете последней истерии, связанной с вездесущими русскими хакерами, дальше очередных заявлений о «виновности России» не ушли. Обвинили снова Россию, несмотря на то, что Россия оказался в числе стран, которые вирус атаковал наиболее активно и методично. Однако прошло пару дней с момент активизации вируса-шифровальщика, и в западных медиа обсуждается новая версия. Причём версия эта, судя по всему, появилась после того, как на Западе тщательно изучили карту «ударов», нанесённых WannaCry. Увидев, что вирус не нанёс ущерба КНДР, решили всех «вирусных» собак повесить именно на Пхеньян и якобы на некую аффилированную с Пхеньяном хакерскую группу. Даже название сообщили - Lazarus Group, которую ранее обвиняли в атаках на сети компании Sony в 2014, а также на Нацбанк Бангладеш, который в прошлом году лишился примерно 80 млн долларов после хакерского удара.

Вирус поражал компьютеры и системы на базе ОС Windows, не прошедшей через обновления. Наибольшее число таких компьютеров – в России и Индии (из всех крупных стран с большим числом персональных компьютеров). Именно так утверждают эксперты компании F-Secure, занимающейся производством антивирусных программ. Представители компании говорят о том, что наибольший ущерб от вируса понесли компьютеры, которые работают на основе ОС Windows XP. Эта система некоторое время назад перестала обслуживаться компанией Microsoft, и никаких обновлений для неё не выпускалось долгое время. В связи с активизацией вируса, наносящего удары по необновлённым операционным системам, Microsoft был вынужден в срочном порядке выпустить несколько так называемых патчей (дополнения для внесения изменений в определённые файлы системы) даже для «Экс-Пи».

Однако приостановило распространение вируса вовсе не это, а работа британских специалистов в сфере IT; по крайней мере именно так заявлено в сводках информагентств,. Один из них ведёт деятельность в сети под ником своего микроблога @MalvareTechBlog. Он сообщил, что нашёл в коде вируса некий электронный адрес (вот его полный вид: iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com), к которому вирус постоянно обращался. Далее @MalvareTechBlog и его коллега по имени Дариан Хасс зарегистрировали сайт на такое же адресное имя. Это и привело к существенному снижению активности вируса, которая, как утверждают эти британцы, в скором времени может восстановиться из-за смены адресов обращения вирусных компонентов киберпреступниками.

Что обращает на себя внимание? Несмотря на грандиозную шумиху, поднятую «антивирусными» компаниями и западными средствами массовой информации, реальный экономический ущерб от WannaCry вовсе не такой значительный, как можно было бы предположить. Выясняется, что вымогающие за то, чтобы убрать появлявшийся баннер с экрана заражённого ПК, от 300 до 600 долларов злоумышленники смогли таким образом «разжиться» примерно 50 тыс. долларов. В качестве хищения вроде бы немалая сумма, но явно не в том случае, когда идёт речь о заражении компьютеров почти по всему миру.

Это позволяет предположить, что на самом деле те, кто запускал в действие WannaCry, ставили перед собой несколько иную задачу, нежели выбивание средств у пользователей. Слишком уж это мелко для хакерской группы, которую Запад упорно связывает с Северной Кореей. Если, конечно, не убедить себя в том, что Ким Третий пытался таким образом заработать на новый френч для себя и на запас соляры для колёсного тягача баллистической ракеты...

Важно то, что компьютер сумел распространиться по 150 государствам мира и при этом активно пробовал «стучаться» в ПК именно крупных компаний, министерств и ведомств. Кое-где, говорят, достучался... На этом фоне обращает на себя внимание резко возросшее число пользовательских обращений за обновлениями MS Windows, а также не менее резко возросшее число скачиваний антивирусных программ и покупок ключей к ним. Если киберпреступники заработали, как говорят, 50 тыс. долларов на доверчивых пользователях, то сколько заработала Microsoft с антивирусными защитниками?.. Эта информация не обнародована. Может быть с той целью, чтобы пользователи вдруг не задались вопросом, кому же всё это было в большей степени выгодно.