Как защититься от вируса, который сейчас всех атакует. Слышишь, реют над страною вихри яростных кибератак? Как спастись от "Пети"?

28-06-2017, 09:02. Разместил: Редакция ОКО ПЛАНЕТЫ

Как защититься от вируса, который сейчас всех атакует

3 апреля на Habrahabr появилась информация по обнаружению нового

криптовымогателя, который шифрует не отдельные файлы, а весь раздел

диска (том). Программа получила название Petya, а ее целью является

таблица размещения файлов NTFS. Ransomware работает с диском на низком

уровне, с полной потерей доступа к файлам тома для пользователя. У Petya

обнаружена также специальная схема маскировки для скрытия

активности. Изначально криптовымогатель запрашивает у пользователя

активацию UAC, маскируясь под легальные приложения. Как только

расширенные привилегии получены, зловредное ПО начинает действовать. Как

только том зашифрован, криптовымогатель начинает требовать у

пользователя деньги, причем на выплату «выкупа» дается определенный

срок. Если пользователь не выплачивает средства за это время, сумма

удваивается. «Поле чудес», да и только.

Но криптовымогатель оказался сам по себе не слишком хорошо защищен. Пользователь Твиттера с ником leostone разработал генератор ключей для Petya, который позволяет снять

шифрование дисков. Ключ индивидуален, и на подбор уходит примерно 7

секунд.

Этот же пользователь создал сайт,

который генерирует ключи для пользователей, чьи ПК пострадали из-за

Petya. Для получения ключа нужно предоставить информацию с зараженного

диска.

Что нужно делать?

Зараженный носитель нужно вставить в другой ПК и извлечь определенные

данные из определенных секторов зараженного жесткого диска. Эти данные

затем нужно прогнать через Base64 декодер и отправить на сайт для обработки.

Конечно, это не самый простой способ, и для многих пользователей он

может быть вообще невыполнимым. Но выход есть. Другой пользователь, Fabian Wosar,

создал специальный инструмент, который делает все самостоятельно. Для

его работы нужно переставить зараженный диск в другой ПК с Windows OS.

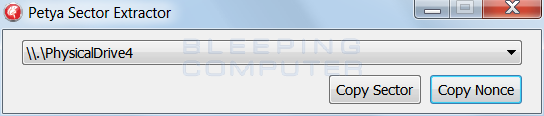

Как только это сделано, качаем Petya Sector Extractor и сохраняем на рабочий стол. Затем выполняем PetyaExtractor.exe. Этот

софт сканирует все диски для поиска Petya. Как только обнаруживается

зараженный диск, программа начинает второй этап работы.

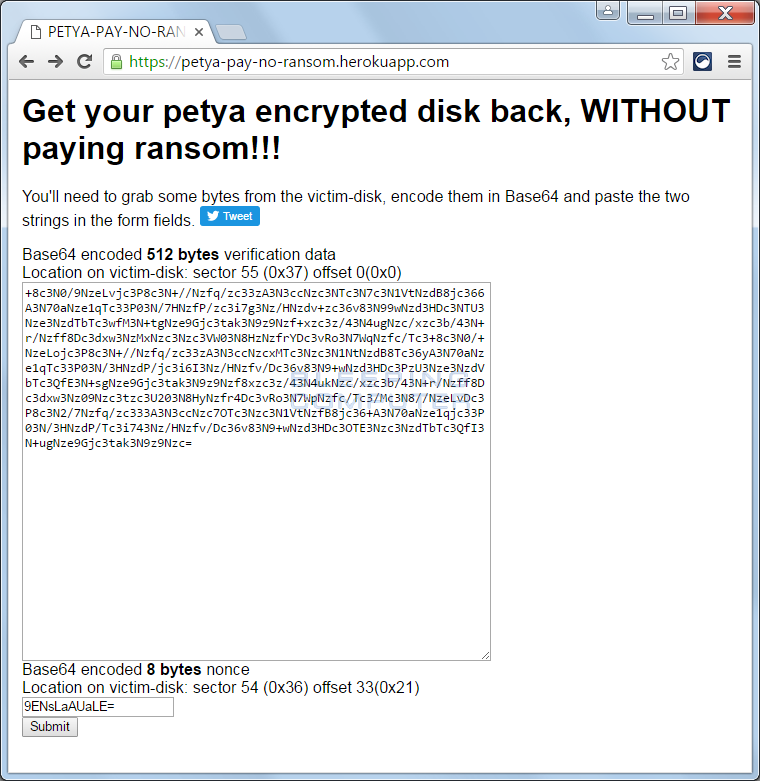

Извлеченную информацию нужно загрузить на сайт, указанный выше. Там

будет два текстовых поля, озаглавленных, как Base64 encoded 512 bytes

verification data и Base64 encoded 8 bytes nonce. Для того, чтобы

получить ключ, нужно ввести данные, извлеченные программой, в эти два

поля.

Для этого в программе нажимаем кнопку Copy Sector, и вставляем

скопированные в буфер данные в поле сайта Base64 encoded 512 bytes

verification data.

Потом в программе выбираем кнопку Copy Nonce, и вставляем скопированные данные в Base64 encoded 8 bytes nonce на сайте.

Если все сделано правильно, должно появиться вот такое окно:

Для получения пароля расшифровки нажимаем кнопку Submit. Пароль будет генерироваться около минуты.

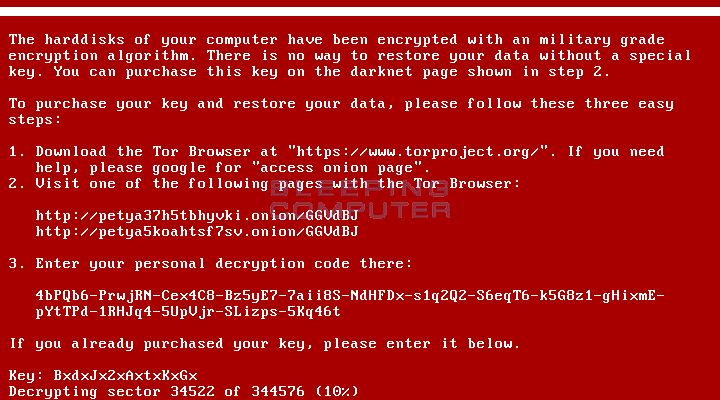

Записываем пароль, и подключаем зараженный диск обратно. Как только появится окно вируса, вводим свой пароль.

Petya начинает дешифровку тома, и все начинает работать по завершению процесса.

Слышишь, реют над страною вихри яростных кибератак?

27 июня в мире начал массово распространяться вирус, который блокирует компьютеры на Windows. На Украине атака началась около 11:30 утра, затем о ней рассказали в России, а потом и в других странах. Злоумышленники блокируют работу компьютеров, требуя выкуп в биткоинах.

Что вирус сломал на Украине?

По предварительным оценкам атакованы около 80 компаний, причем большая часть из них — украинские: заражены компьютерные системы «Ощадбанка», «Укргазбанка», банка «Пивденный», банка «ОТР», «ТАСКомбанка», сеть магазинов DIY «Эпицентр», промышленно-строительная группа «Ковальская», основные украинские сотовые операторы - «Киевстар», Vodafone и Lifecell. О хакерских атаках сообщили также «Укртелеком», «Укрзализныця», госпредприятие «Антонов», «Укрпочта», «Киевводоканал». Атаке подверглись киевский метрополитен, компьютерные системы Кабинета министров и сайта правительства Украины.

Атака началась утром 27 июня с поражения компьютеров крупнейших украинских энергетических компаний. Об этом около полудня сообщили украинские СМИ со ссылкой на источники в «Укрэнерго» и энергетической компании ДТЭК. Эти сведения подтвердили и в «Киевэнерго». «Два часа назад вынуждены были выключить все компьютеры, ожидаем разрешения на включение от службы безопасности», — заявили в компании.

Вирус коснулся также сайта Чернобыльской атомной электростанции. Сначала сообщалось, что технологические системы станции «работают в штатном режиме», но потом выяснилось, что сотрудники станции перешли на ручной мониторинг радиации.

На Украине считают, что за атакой стоит Россия. К атаке "вируса-вымогателя" Petya.A 27 июня на украинские финучреждения, правительственные ресурсы, компании и средства массовой информации могут быть причастны спецслужбы РФ, заявил народный депутат Украины от "Народного фронта", член коллегии Министерства внутренних дел Антон Геращенко

"Она сделана под маскировкой, что это якобы вирус, который вымогает с пользователей компьютера деньги. По предварительной информации, это организованная система со стороны спецслужб РФ", — утверждает Геращенко.

Что "Петя" натворил в России?

В России «Роснефть» также сообщила о «мощной хакерской атаке» на свои серверы. Пресс-секретарь компании Михаил Леонтьев сообщил, что хакерская атака могла привести к серьезным последствиям, однако благодаря тому, что Компания перешла на резервную систему управления производственными процессами, ни добыча, ни подготовка нефти не остановлены. "Распространители лживых панических сообщений будут рассматриваться как сообщники организаторов атаки и вместе с ними нести ответственность.", - сообщила компания в Twitter.

По данным «Ведомостей», в результате атаки оказались заблокированы компьютеры и в «Башнефть-Добыче», НПЗ и управлении «Башнефти». В пресс-службе компании Group-IB, которая занимается расследованием киберпреступлений, изданию "Вести.Экономика" сообщили, что причиной масштабной атаки на нефтяные, телекоммуникационные и финансовые компании в России и на Украине стал вирус-шифровальщик Petya.

В России от вируса также пострадали металлургическая компания Evraz и банк «Хоум кредит». У финансовой организации не открывается сайт, отделения работают исключительно в консультационном режиме, никакие операции не проводятся. По сообщениям с СМИ, трудности возникли у компании Mondelez, которая, в частности, производит шоколадки Alpen Gold и Milka, а также у производителя кормов для животных Royal Canin.

Вирус-шифровальщик Petya добрался и до российских банков. В Банке России подтверждают случаи выявления компьютерных атак, направленных на кредитные организации РФ. Речь идет о заражении IT-систем банков, сообщает пресс-служба ЦБ.

"Банк России сообщает о выявлении компьютерных атак, направленных на российские кредитные организации. По информации Банка России, в результате атак зафиксированы единичные случаи заражения объектов информационной инфраструктуры. Нарушений работы систем банков и нарушений предоставления сервисов клиентам не зафиксировано".

Reuters сообщает, что банк «Хоум Кредит» из-за хакерской атаки прекратил обслуживание клиентов. «Все отделения, к сожалению, в связи с хакерской атакой закрыты»,— заявил представитель банка. Пресс-служба «Хоум Кредит» не подтвердила агентству закрытие всех отделений, но сообщила о приостановке клиентских операций.

Как "Петя" добирается до компьютера и что делает?

Вирус Petya появился в 2016 году, однако в "Лаборатории Касперского" заявили, что компьютеры поразила новая версия вируса. В целом, эксперты считают, что атака получилась меньшей по масштабам, чем в случае с вирусом WannaCry, однако ущерб от нее всё равно ощутим.

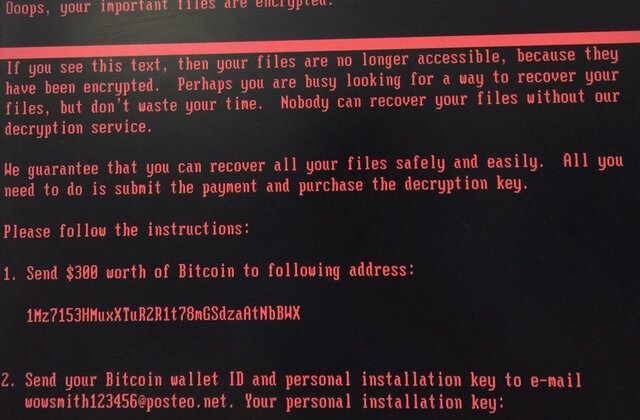

Вначале программы-вымогатели блокировали рабочий стол. Затем они начали шифровать файлы. Вскоре после этого блокеры начали атаковать веб-серверы, общие диски и резервные копии. Теперь мишенью вредоноса является главная загрузочная запись. "Герой" дня, вирус Petya, впервые был обнаружен в ходе анализа спам-рассылки, ориентированной на кадровиков немецких компаний.

Вредоносный спам содержит ссылку на Dropbox, при активации которой происходит загрузка инсталлятора вымогателя. После запуска Petya подменяет MBR(там содержится код, необходимый для загрузки операционки) зловредным загрузчиком, который провоцирует перезапуск Windows и отображает на экране имитацию проверки диска (CHKDSK).

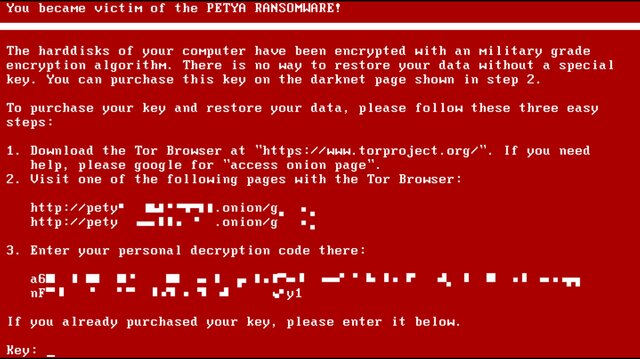

Вот так выглядит этот ужас:

После заражения компьютер жертвы заблокирован и файлы надежно зашифрованы. При этом на экране не указано название программы-шифровальщика, что осложняет процесс реагирования на ситуацию. Также стоит отметить, что в Petya используется стойкий алгоритм шифрования и нет возможности создать инструмент расшифровки. Шифровальщик требует $300 в биткоинах.

"По предварительной информации, вирус распространяется методом социальной инженерии — сотрудники компаний открывали вредоносные вложения в письмах электронной почты. Petya распространяется в локальной сети, так же как известный вирус WannaCry, атаковавший в мае этого года 300 тыс. компьютеров в 150 странах мира", - пишет в блоге Group-IB Сергей Никитин, заместитель руководителя лаборатории по компьютерной криминалистике.

Специалисты Group-IB установили, что недавно модифицированную версию шифровальщика Petya — «PetrWrap» использовала группа Cobalt для сокрытия следов целевой атаки на финансовые учреждения. Cobalt известна тем, что успешно атаковала банки по всему миру — России, Великобритании, Нидерландах, Испании, Румынии, Белоруссии, Польши, Эстонии, Болгарии, Грузии, Молдавии, Киргизии, Армении, Тайване и Малайзии. Кроме систем управления банкоматами, киберпреступники стараются получить доступ к системам межбанковских переводов (SWIFT), платежным шлюзам и карточному процессингу.

На биткоин-кошелёк, связанный с вирусом Petya.A, спустя пять часов после атаки было переведено более $2,5 тыс. Это следует из открытой информации блокчейна, доступной по адресу кошелька. Первые переводы на него начали поступать примерно через три часа после начала атаки.

На 18:00 по московскому времени этот биткоин-кошелёк получил всего девять переводов, каждый из них номиналом, эквивалентным примерно $300 — столько злоумышленники требуют за дешифровку файлов.

Что делать?

Эксперты "Лаборатории Касперского" советуют выполнить следующие шаги, которые помогут защитить свои файлы от заражения трояном-шифровальщиком:

1. Когда пользователь видит синий экран смерти, его данные еще не зашифрованы, то есть «Петя» еще не добрался до главной таблицы файлов. Если вы видите, что компьютер показывает вам синий экран, перезагружается и запускает Check Disk, немедленно выключайте его. На этом этапе вы можете вытащить свой жесткий диск, подключить его к другому компьютеру (только не в качестве загрузочного тома!) и скопировать свои файлы.

2. «Петя» шифрует только таблицу, не трогая сами файлы. Специалисты по восстановлению данных могут их вернуть. Это длительная и дорогостоящая процедура, но вполне реальная. Однако не пытайтесь осуществить ее самостоятельно — из-за случайной ошибки ваши файлы могут исчезнуть навсегда.

3. Лучший способ защиты — это предупредить атаку, используя защитное решение. Kaspersky Internet Security не даст спаму проникнуть в ваш почтовый ящик, так что вы, скорее всего, никогда и не получите ссылку, за которой скрывается «Петя». Если же «Петя» каким-то образом проник в систему, Kaspersky Internet Security распознает его как Trojan-Ransom.Win32.Petr и заблокирует все его вредоносные действия.

Специалисты Group-IB рекомендуют соблюдать нижеперечисленные меры:

1. Устанавливайте вовремя обновления системы и патчи систем безопасности.

2. Настройте почтовые фильтры, которые будут отсеивать зашифрованные архивы, исполняемые файлы, а офисные документы рекомендуется проверять на "песочницах" перед доставкой пользователям.

3. Если в корпоративной сети остались непропатченные ПК, не позволяйте сотрудникам подключать к сети ноутбуки, принесенные из дома.

4. Регулярно создавайте резервные копии своих систем.

5. Внедрите политику "нулевого доверия" и организуйте тренинг по информационной безопасности для ваших сотрудников.

6. Рассмотрите возможность отключения SMB в качестве временной меры.

7. Подпишитесь на уведомления технической безопасности Microsoft.

Подробнее: http://www.vestifinance.ru/articles/87347

Как спастись от "Пети"?

По предварительным оценкам, атакованы около 80 компаний, причем большая часть из них — украинские: заражены компьютерные системы "Ощадбанка", "Укргазбанка", банка "Пивденный", банка "ОТР", "ТАСКомбанка", сеть магазинов DIY "Эпицентр", промышленно-строительная группа "Ковальская", основные украинские сотовые операторы "Киевстар", Vodafone и Lifecell. О хакерских атаках сообщили также "Укртелеком", "Укрзализныця", госпредприятие "Антонов", "Укрпочта", "Киевводоканал". Атаке подверглись аэропорт "Борисполь", киевский метрополитен, компьютерные системы кабинета министров и сайта правительства Украины.

Среди российских компаний жертвами оказались сети "Башнефти" и "Роснефти". "Вирус вначале отключил доступ к порталу, к внутреннему мессенджеру Skype for business, к MS Exchange, значения не придали, думали просто сетевой сбой, далее компьютер перезагрузился с ошибкой. "Умер" жесткий диск, следующая перезагрузка уже показала красный экран", — рассказал "Ведомостям" сотрудник "Башнефти" . По его словам, все сотрудники получили распоряжение выключить компьютеры.

"По предварительной информации, вирус распространяется методом социальной инженерии — сотрудники компаний открывали вредоносные вложения в письмах электронной почты. Petya распространяется в локальной сети, так же как известный вирус WannaCry, атаковавший в мае этого года 300 тыс. компьютеров в 150 странах мира", - пишет в блоге Group-IB Сергей Никитин, заместитель руководителя лаборатории по компьютерной криминалистике.

Что надо сделать, чтобы защититься от подобных атак?

1. Устанавливайте вовремя обновления системы и патчи систем безопасности.

2. Настройте почтовые фильтры, которые будут отсеивать зашифрованные архивы, исполняемые файлы, а офисные документы рекомендуется проверять на "песочницах" перед доставкой пользователям.

3. Если в корпоративной сети остались непропатченные ПК, не позволяйте сотрудникам подключать к сети ноутбуки, принесенные из дома.

4. Регулярно создавайте резервные копии своих систем.

5. Внедрите политику "нулевого доверия" и организуйте тренинг по информационной безопасности для ваших сотрудников.

6. Рассмотрите возможность отключения SMB в качестве временной меры.

7. Подпишитесь на уведомления технической безопасности Microsoft.

Эксперты "Лаборатории Касперского" сейчас изучают, что это за новая напасть. Не до конца понятно, что это за шифровальщик: существуют предположения о том, что это какая-то вариация Petya (Petya.A или Petya.D или PetrWrap), а некоторые (похоже, ошибочно) считают, что это все тот же WannaCry. Эксперты рекомендуют использовать антивирусное программное обеспечение.

Подробнее: http://www.vestifinance.ru/articles/87352

Вернуться назад